A d�a de hoy, todav�a son muchas las personas que son pescadas mediante t�cnicas de phishing por correo electr�nico. Sin duda es un grave problema que coge desprevenidos a aquellos usuarios que no han o�do hablar sobre esto. Las medidas de seguridad hasta ahora eran, a todas luces, insuficientes.

DEFINICI�N DEL PHISHING

El phishing es una t�cnica de enga�o derivado del scam creado por hackers malintencionados, con el objetivo de obtener informaci�n importante como n�meros de tarjetas de cr�dito, claves, datos de cuentas bancarias, etc. El objetivo m�s com�n, suele ser la obtenci�n de dinero del usuario que cae en la trampa.

Por lo general, el enga�o se basa en la ignorancia del usuario al ingresar a un sitio que presume legal o aut�ntico.

HISTORIA DEL PHISHING

El t�rmino phishing fue creado a mediados de los a�os 90 por los crackers que procuraban robar las cuentas de AOL. Un atacante se presentar�a como empleado de AOL y enviar�a un mensaje inmediato a una v�ctima potencial.

El mensaje pedir�a que la v�ctima revelara su contrase�a, con variadas excusas como la verificaci�n de la cuenta o confirmaci�n de la informaci�n de la facturaci�n. Una vez que la v�ctima entregara la contrase�a, el atacante podr�a tener acceso a la cuenta de la v�ctima y utilizarla para cualquier otro prop�sito, tales como Spamming.

Hay tambi�n una red irlandesa del IRC llamada Phishy, aunque m�s antigua del uso de ese t�rmino para cualquier cosa ilegal.

FUNCIONAMIENTO DEL PHISHING

En esta modalidad de fraude, el usuario malintencionado env�a millones de mensajes falsos que parecen provenir de sitios Web reconocidos o de su confianza, como su banco o la empresa de su tarjeta de cr�dito.

Dado que los mensajes y los sitios Web que env�an estos usuarios parecen oficiales, logran enga�ar a muchas personas haci�ndoles creer que son leg�timos. La gente confiada normalmente responde a estas solicitudes de correo electr�nico con sus n�meros de tarjeta de cr�dito, contrase�as, informaci�n de cuentas u otros datos personales.

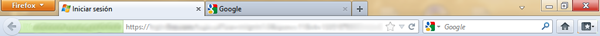

Para que estos mensajes parezcan a�n m�s reales, el estafador suele incluir un v�nculo falso que parece dirigir al sitio Web leg�timo, pero en realidad lleva a un sitio falso o incluso a una ventana emergente que tiene exactamente el mismo aspecto que el sitio Web oficial. Estas copias se denominan "sitios Web piratas". Una vez que el usuario est� en uno de estos sitios Web, introduce informaci�n personal sin saber que se transmitir� directamente al delincuente, que la utilizar� para realizar compras, solicitar una nueva tarjeta de cr�dito o robar su identidad.

TIPOS DE PHISHING

Las maneras m�s comunes por las cuales el estafador o phisher intenta realizar su cometido, es a trav�s del correo electr�nico y las llamadas telef�nicas.

Cuando el "phisher" utiliza el m�todo de correo electr�nico, lo que hace es enviar un e-mail que supuestamente es de una entidad financiera (o similar), com�nmente bancos, aunque el phishing puede utilizarse no solo para obtener informaci�n bancaria, sino cualquier otro tipo.

El phisher comienza realizando lo que se conoce como Fake o Fake-Mailer que consiste en enviar un correo electr�nico falsificando su remitente, empleado programas como FakeMailer, GhostMail o programaci�n. Tambi�n el estafador podr�a reforzar la credibilidad de su fraude mediante llamadas telef�nicas donde toma la identidad de alg�n empleado de la compa��a con el fin de obtener m�s datos.

A medida que los tel�fonos celulares son mejorados, siendo cada vez m�s complejos y potentes (convirti�ndose pr�cticamente en minicomputadoras), las amenazas a su seguridad comienzan a aumentar. El avance de la tecnolog�a nos puede resultar beneficiosos, pero tambi�n hacerles las cosas m�s f�ciles a los piratas inform�ticos, cuya finalidad es la de vulnerar dispositivos para conseguir dinero.

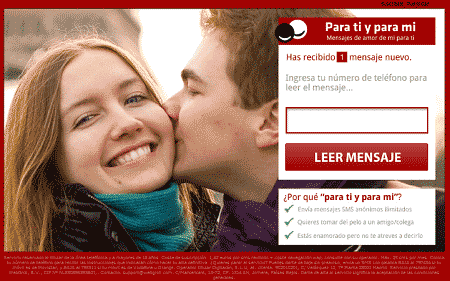

El Smishing es una variante del Phishing pero con el uso de SMS. Son mensajes de texto cuya actividad criminal es la de obtener, mediante enga�os a los usuarios de telefon�a m�vil, informaci�n privada o suscripciones falsas online y ofertas de trabajo en sitios web, para luego introducir spyware o programas con intenciones maliciosas sin el consentimiento del usuario.

El Vishing es otra variedad del Phishing pero con tel�fono. Consiste en el env�o de un correo electr�nico en el cual los delincuentes consiguen detalles de datos bancarios mediante un n�mero telef�nico gratuito, en la cual una voz computarizada de aspecto profesional, les requiere a las v�ctimas la confirmaci�n de su cuenta bancaria, solicit�ndoles el n�mero de cuenta, tarjeta, PIN, etc. Es recomendable ante estas amenazas sospechar de cualquier contacto, ya sea telef�nico o v�a correo electr�nico, en el cual est�n solicitando facilitar cualquier informaci�n financiera, claves o datos sensibles de usted.

EJEMPLO DE PHISHING TELEF�NICO Y POR E-MAIL

Una persona supuestamente de una compa��a de encuestas llama a nuestro tel�fono, entre las preguntas que nos realiza es si trabajamos, en que empresa o de qu� rubro, si utilizamos servicio de tarjeta de cr�dito para nuestras compras, nuestro nombre, el banco con el cual operamos. Podr�a ser una encuesta sobre qu� tarjetas de cr�dito son m�s utilizadas por ejemplo.

Con un poco de habilidad, el estafador puede "camuflar" estas preguntas mientras habla con nosotros, y obtener nuestro nombre y el banco con el cual operamos. Hasta aqu� parecieran datos aislados. Luego el phisher (el estafador) confecciona un "Fake Mail" donde utiliza como remitente una direcci�n del banco con el cual operamos, la cual obtiene de la p�gina del propio banco. Cabe aclarar que la t�cnica de "Fake Mailer" permite crear remitentes con direcciones tanto existente como no, o una combinaci�n, es decir, se toma un dominio existente, como ser nombredelbanco.com y se agrega un usuario inexistente, de esta manera el phisher arma una direcci�n del siguiente tipo: identidad_falsa@nombredelbanco.com.

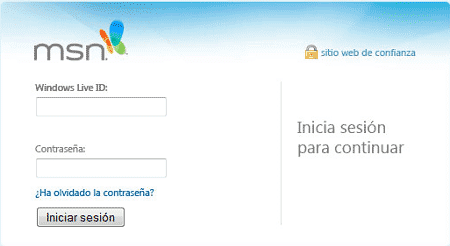

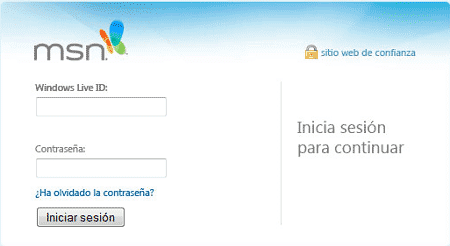

Con esto ya el phisher construye un e-mail donde el remitente ser�, en apariencia, el banco. Luego el estafador pasar� a construir un sitio web que contendr� un logo y un dise�o similar al del sitio web oficial del banco.

Con el remitente y las p�ginas web falsas, el phisher env�a el e-mail, donde supuestamente es un empleado del banco que por motivos de seguridad, o validaci�n de datos, nos invitar� a que naveguemos hacia el link que �l coloc� en el e-mail y que obviamente nos llevar� a la falsa p�gina web.

Una vez que hacemos clic en el link que nos env�a el estafador, se nos pedir� que coloquemos nuestra identificaci�n dentro del banco, nuestra contrase�a de operaciones en internet, en cajero autom�tico, etc.

Ya con estos datos el phisher podr� comprar por Internet con nuestra tarjeta, realizar transferencias bancarias desde nuestra cuenta y, en el caso de los bancos que brindan el servicio de poder extraer dinero del cajero autom�tico sin utilizar tarjeta, tambi�n podr� extraer nuestro dinero a trav�s de este medio.

Aunque no lo parezca, cuesta darse cuenta que a uno le est�n realizando phishing, esto es principalmente porque por medio de la �Ingenier�a Social� nos preguntan datos que aparentemente son inofensivos o sueltos, pero que luego el phisher sabr� relacionar para realizar su estafa.

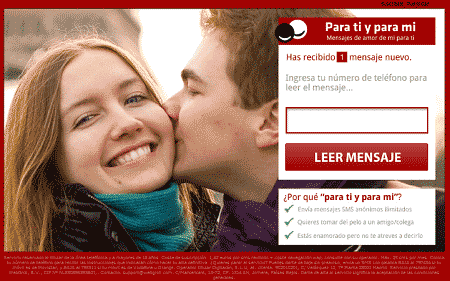

IM�GENES DE EJEMPLO DE ESTAFA MEDIANTE PHISHING

SPAMMING Y PHISHING

Muchas veces no es necesario que los phishers pregunten alg�n dato a trav�s del tel�fono, de hecho, ni siquiera podr�an saber qui�nes caer�n en su trampa, pues juntan las t�cnicas de spamming con las de phishing.

Un phisher puede enviar un e-mail gen�rico de una entidad financiera a millones de personas (como un spam), esperando que haya cientos o miles de clientes de esa entidad dentro de las cuentas de e-mail afectadas. Con un par de personas que caigan en la trampa podr�an obtener mucho dinero.

RECOMENDACIONES PARA EVITAR EL PHISHING

-Nunca respondas a solicitudes de informaci�n personal a trav�s de correo electr�nico. Si tiene alguna duda, p�ngase en contacto con la entidad que supuestamente le ha enviado el mensaje.

-Para visitar sitios Web, introduzca la direcci�n URL en la barra de direcciones. �Cuidado con escribirlas mal!

-Siempre usar un antivirus (recomiendo Avast!) y un navegador anti-phishing (recomiendo Google Chrome).

-Precauci�n al seguir enlaces en correos aunque sean de contactos conocidos.

-Precauci�n al descargar ficheros adjuntos de correos aunque sean de contactos conocidos.

-Por otro lado, si ha recibido este correo, y ha introducido su nombre de usuario y contrase�a, modifique lo antes posible su contrase�a de Hotmail, y las de todos aquellos servicios en los que utilizase la misma contrase�a. Recuerde, que es muy importante gestionar de forma segura las contrase�as de acceso a los distintos servicios de Internet para evitar riesgos.

-Nunca olvidar que, aunque el mensaje sea de un remitente conocido, puede ser un correo phishing. Esto se debe a que actualmente muchas amenazas inform�ticas.

-Toda transacci�n bancaria hacerla de manera segura, siempre en un lugar confiable (no en cabinas de internet).

-Usar el protocolo HTTPS cuando se le pida alg�n dato confidencial en la Internet, as� como claves de correo, datos bancarios, etc.

ADMINISTRADOR

ADMINISTRADOR

→

→

%20MEGA%20-%20MEDIAFIRE.jpg)